IDEA (xifratge)

| IDEA | |

|---|---|

Una ronda d'encriptació d'Idea | |

| General | |

| Dissenyadors | Xuejia Lai i James Massey |

| Desenvolupat a partir de | Pes(xifratge) |

| Successors | MMB, MESH, Akelarre (xifratge), IDEA NXT (FOX) |

| Detall de xifratge | |

| Mida de la clau | 128 bits |

| Mida del bloc | 64 bits |

| Estructura | xarxa de substitució-permutació |

| Rondes | 8.5 |

| Millor criptoanàlisi pública | |

Atac diferencial lineal d'alt ordre que requereix 264-252 textos clars escollits trenca 6 rondes amb una complexitat d'encriptacions de 2126.8 (Biham et al., 2007). | |

En criptografia, l'Algorisme d'Encriptació de Dades Internacional ((IDEA)) és un sistema de xifratge per blocs dissenyat per James Massey d'ETH Zürich i Xuejia Lai. Va ser descrit per primera vegada el 1991. L'algorisme pretenia ser la substitució del DES. IDEA és una revisió menor d'un sistema de xifratge anterior, Pes (Proposed Encryption Standard Standard d'Encriptació Proposat); La idea s'anomenava originalment IPES (Improved PES).

El xifratge es va dissenyar sota un contracte d'investigació amb la Fundació Hasler, que va esdevenir part de Ascom-Tech Ag. El xifratge està patentat en un cert nombre de països però està lliurement disponible per a ús no comercial. El nom "IDEA" també és una marca registrada. Les patents expiraran en 2010–;2011. Avui, IDEA té llicències condedides a tots els països on està patentat per MediaCrypt.

IDEA es va fer servir en Pretty Good Privacy (PGP) v2.0, i va ser incorporat després que es trobés que el xifratge original utilitzat en v1.0, Bassomatic, era insegura.[1] IDEA és un algorisme opcional en el OpenPGP estàndard.

Operació

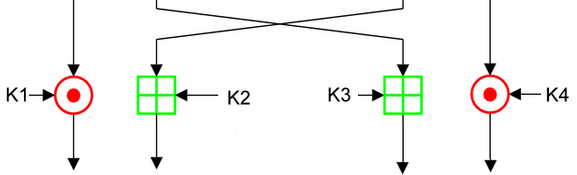

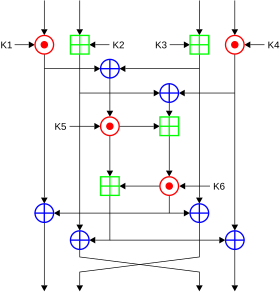

[modifica]IDEA opera sobre blocs de 64 bit que utilitzen una clau de 128 bits, i consta d'una sèrie de vuit transformacions idèntiques (una ronda, veure la il·lustració) i una transformació de sortida (la miga ronda). Els processos per a xifratge i desxifratge són similars. La idea obté molta de la seva seguretat intercalant operacions de grups diferents —; Addició modular i multiplicació, i Exclusiu o (xor) bit a bit — que són algebraicament "incompatibles" en cert sentit. En més detall, aquests operadors, que tots tracten amb quantitats de 16 bit, són:

- O exclusiu bit a bit (denotat amb una creu encerclada ⊕).

- Addició mòdul 2¹⁶ (denotat amb una creu en una caixa verda ⊞).

- Multiplicació modulo 2¹⁶+1, on la paraula zero (0x0000) s'interpreta com 2¹⁶ (denotat per un punt al dins una circumferència vermella ⊙).

Després de les vuit rondes ve una "semi ronda" final, la transformació de sortida il·lustrada a sota:

Programació de claus

[modifica]Cada ronda fa servir sis subclaus de 16 bit, mentre que la semironda en fa servir quatre, un total de 52 per a les 8,5 rondes. Les primeres vuit subclaus s'extreuen directament de la clau, amb K1 de la primera ronda que són els setze bits menys significatius; els altres grups de vuit claus es creen rotant els 25 bits de la clau principal entre cada grup de vuit. Això significa que es fa menys d'una rotació per ronda, de mitjana, per a un total de sis rotacions.

Seguretat

[modifica]Els dissenyadors analitzaven IDEA per mesurar la seva força contra la criptoanàlisi diferencial i concloïen que és immune sota certes hipòtesis. No s'ha informat de cap feblesa enfront de la criptoanàlisi lineal o feblesa algebraica. Fins al 2007, el millor atac que s'aplica a totes les claus pot trencar IDEA reduït a 6 rondes (el sistema complet IDEA en fa servir 8.5 de rondes).[2] Cal observar que un sistema capaç de "trencar-lo" és qualsevol atac que exigeix menys operacions de 2128; l'atac de 6 rondes exigeix 264 textos clars coneguts de i 2126.8 operacions.

Bruce Schneier tenia un alt concepte d'IDEA el 1996, escrivia "En la meva opinió, és l'algorisme de xifratege per bloc millor i més segur disponible al públic en aquest moment." (Criptografia Aplicada, 2n ed.) Tanmateix, el 1999 ja no recomanava IDEA a causa de la disponibilitat d'algorismes més ràpids, alguns progressos en el seu cryptoanàlisi, i l'assumpte de les patents.[3]

Claus febles

[modifica]Aquesta programació de claus molt simple fa IDEA subjecte a una classe de claus febles; algunes claus que contenen un nombre gran de bits 0 produeixen encriptació feble.[4] Això és poc preocupant en la pràctica, sent prou rares com per fer innecessari d'evitar-les explícitament en generar claus a l'atzar. Es proposava una solució simple: executar un O exclusiu a cada subclau amb una constant de 16 bitd, com 0x0DAE.[4][5]

El 2002 es varen trobar classes més grans de claus febles[6]

Però la probabilitat de trobar-les és encara insignificant perquè sigui una qüestió preocupant en una clau escollida a l'atzar i alguns dels problemes s'eliminen amb la constant XOR proposada abans, però l'article no està segur si tots ho són. Una redefinició més completa de la programció de claus d'IDEA pot ser desitjable.[6]

Disponibilitat

[modifica]IDEA està patentat a Àustria, França, Alemanya, Itàlia, els Països Baixos, Espanya, Suècia, Suïssa, Regne Unit, (Regitre EPO 91908542 patent nombre 0482154), als Estats Units (Patent US 5214703, concedida el 25 de maig, 1993 i expira 7 de gener, de 2012) i Japó (Jp 3225440).

MediaCrypt també està oferint ara un successor a la IDEA i se centra en el seu nou sistema de xifratge (posat a la venda oficialment el maig de 2005 IDEA NXT, que s'anomenava prèviament FOX.

Referències

[modifica]- ↑ Garfinkel, Simson. PGP: Pretty Good Privacy. O'Reilly Media, 1 desembre 1994, p. 101–102. ISBN 978-1565920989.

- ↑ Plantilla:Cite article

- ↑ «Crypto Guru Bruce Schneier Answers - Slashdot».

- ↑ 4,0 4,1 Daemen, Joan; Govaerts, Rene; Vandewalle, Joos «Weak Keys for IDEA». Advances in Cryptology, CRYPTO 93 Proceedings, 1993, pàg. 224–231.

- ↑ Nakahara, Jorge Jr.; Preneel, Bart; Vandewalle, Joos. A note on Weak Keys of PES, IDEA and some Extended Variants, 2002.

- ↑ 6,0 6,1 Biryukov, Alex; Nakahara, Jorge Jr.; Preneel, Bart; Vandewalle, Joos «New Weak-Key Classes of IDEA». Information and Communications Security, 4th International Conference, ICICS 2002, pàg. 315–326. «While the zero-one weak keys problem of IDEA can be corrected just by XORing a fixed constant to all the keys (one such constant may be 0DAEx as suggested in [4]) the problem with the runs of ones may still remain and will require complete redesign of the IDEA key schedule.»

- Hüseyin Demirci, Erkan Türe, Ali Aydin Selçuk, A New Meet in the Middle Attack on The IDEA Block Cipher, 10th Annual Workshop on Selected Areas in Cryptography, 2004.

- Xuejia Lai and James L. Massey, A Proposal for a New Block Encryption Standard, EUROCRYPT 1990, pp389–404

- Xuejia Lai and James L. Massey and S. Murphy, Markov ciphers and differential cryptanalysis, Advances in Cryptology — Eurocrypt '91, Springer-Verlag (1992), pp17–38.